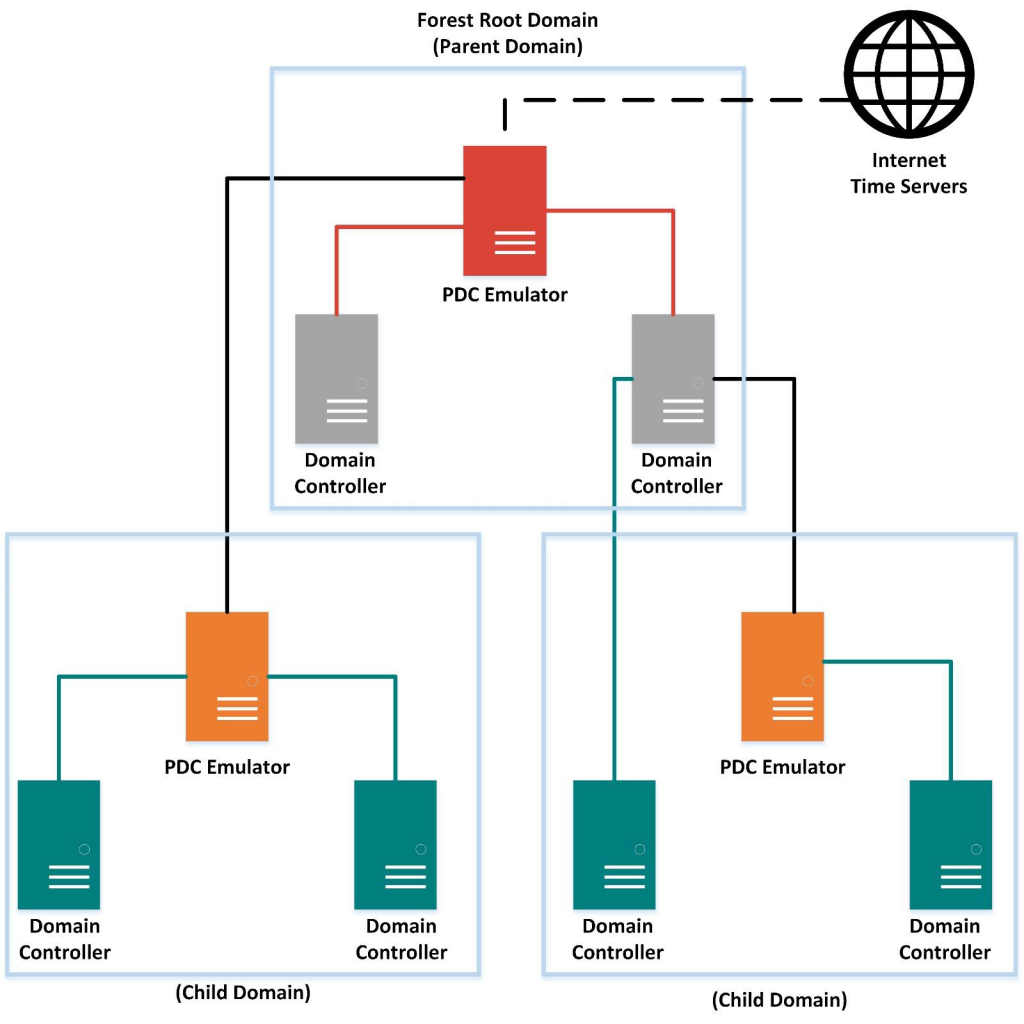

دلیل استفاده از NTP Server در شبکه چیست؟ سرویس اکتیو دایرکتوری به درستی و در مواردی اصلاً قادر به کارکرد نیست اگر زمان میان Domain کنترلرهای عضو یک Forest یکسان نباشد. برای مثال در Kerberos V5 کامپیوترهایی که زمان آنها بیشتر از ۵ دقیقه با زمان Time Server مجموعه یا همان NTP Server متفاوت باشند قادر به Authenticate نیستند. این زمان پیش فرض است که البته از مسیر زیر در Group Policy قابل تغییر است: Computer ConfigurationWindows SettingsSecurity SettingsAccount PoliciesKerberos Policy قبل از هر چیز به یاد داشته باشید که میزان دقت NTP Server در حد دقیقه بوده و برای بازه زمانی حساس برای نرم افزارهای خاص Microsoft ضمانتی برای Sync کردن زمان در حد ثانیه ندارد و پیشنهاد آن استفاده از نرم افزارهای مخصوص اینکار است. برای اینکه مغهوم Time Server در یک Forest را متوجه شوید به شکل زیر دقت کنید.( فیبرنوری )

در شکل بالا سه گروه سرور میبینیم گروه بالاتر را Forest Root Domain یا Parent Domain و دو گروه سرورهای زیر مجموعه را Child Domain میگوئیم. در Parent Domain سرور اصلی یا Primary Domain Controller(PDC Emulator) که با رنگ قرمز مشخص شده وظیفه ارتباط با Time Server خارج از شبکه، اینترنت یا دستگاه تنظیم ساعت را بر عهده دارد. دو سرور Domain Controller(DC) داخل Parent Domain که با رنگ طوسی مشخص شده اند هم زمان خود را با PDC Emulator تنظیم میکنند. در دو Child دامین پایین PDC Emulator ها که با رنگ نارنجی مشخص شده اند زمان خود را با یکی از کامپیوترهای موجود در Parent Domain ) ، PDC Emulator یا Domain Controller ها) تنظیم میکنند. و در نهایت Domain Controller های هر دو Child Domain که با رنگ سبز مشخص شده اند میتوانند زمان خود را با PDC Emulator موجود در Domain خود یا Domain Controller های موجود در Parent Domain هماهنگ کنند.(مجازی سازی ، ویپ )

این خاصیت را در سرورها سلسله مراتبی میگوییم که در تنظیم Time Server در سطح گسترده به کارمان می آید.

تنظیم NTP Server

برای تنظیم NTP Server نیاز است تا PDC Emulator را که میخواهید با اینترنت زمان خود هماهنگ کند به صورت زیر تنظیم کنید:(مثال سرور قرمز رنگ در تصویر بالا)

ابتدا WinKey+R را بزنید و در کادر محاورهای RUN دستور gpmc.msc را وارد کنید. Group Policy Management Console باز میشود. یک Policy ایجاد کنید به مسیر زیر رفته و تنظیمات زیر را در آن انجام دهید:

Computer ConfigurationPoliciesAdministration TemplatesSystemWindows Time ServiceTime Providers

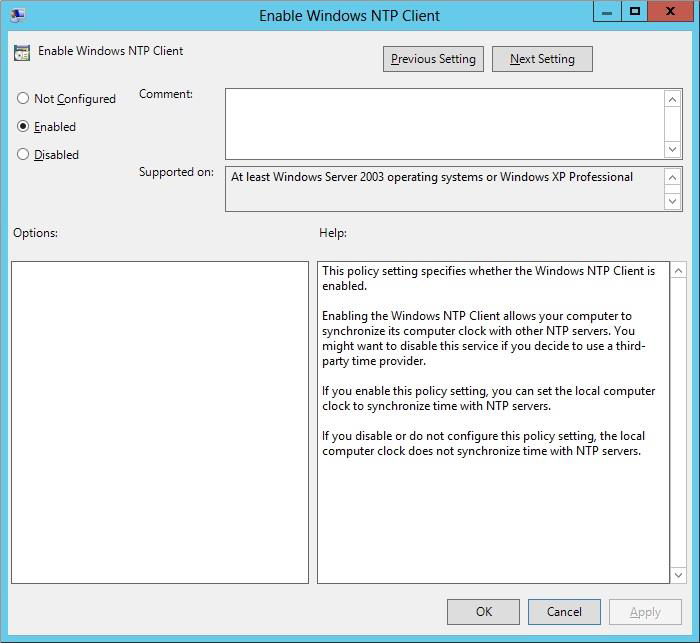

ابتدا Enable Windows NTP Client را باز کرده و آنرا به Enable تغییر دهید.

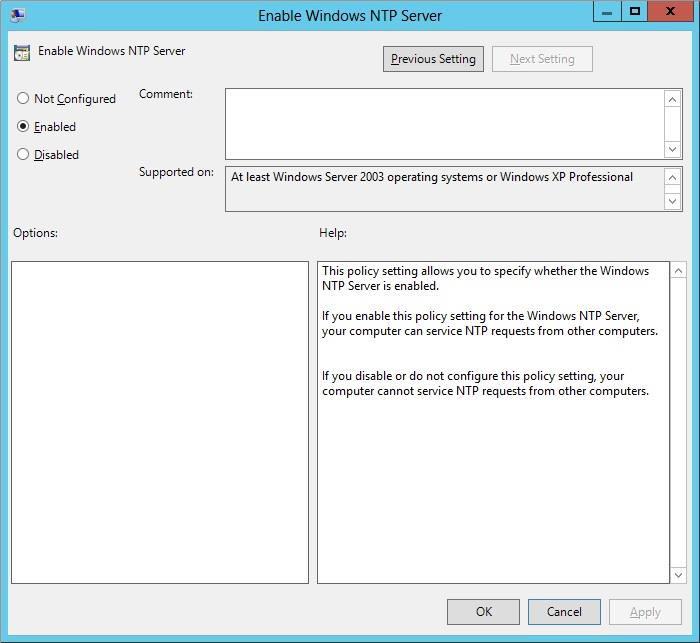

سپس Enable Windows NTP Server را باز کرده و آنرا به Enable تغییر دهید.

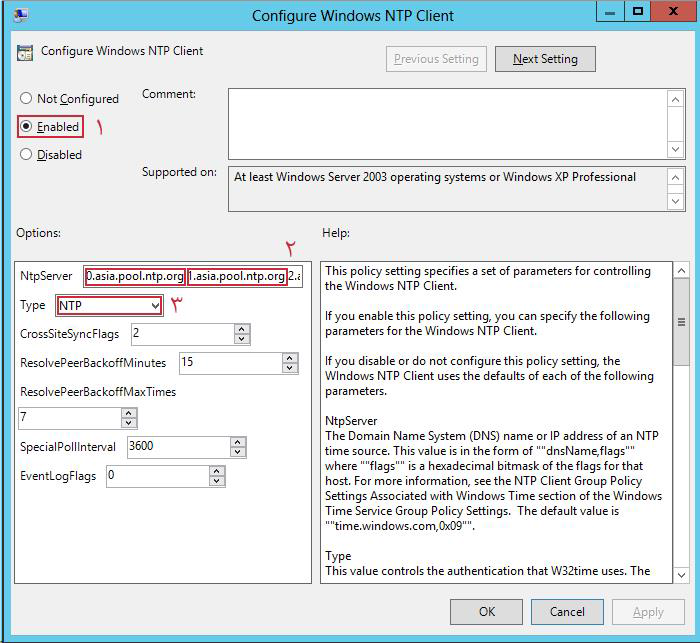

اولین گزینه بدین معناست که سرور زمان خود را از منبع خارجی تنظیم کند و نه از BIOS خود و دومین گزینه این امکان را میدهد که به عنوان Time Server به دیگر کامپیوترها سرویس دهی کند. بعد از انجام این دو کار Configure Windows NTP Client را باز کنید

۱- Enable را فعال کنید.

۲- در کادر محاورهای NTP Server به ترتیب نام سرورهایی را که PDC Emulator قرار است با آنها Sync کند را وارد کنید. (لیست سرورها را میتوانید از آدرس: /https://www.ntppool.org/en پیدا کرده و موقع وارد کردن به ترتیب و با فاصله میان آدرسها در کادر وارد کنید.)

۳- حالت Type را بر روی NTP قرار دهید چون قرار است از یک منبع خارج از شبکه زمان را Sync کنیم.(کابل کشی)

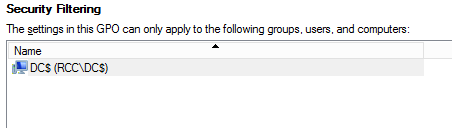

حال که این تنظیمات انجام شد Policy را که ایجاد کردید به OU مربوط به Domain Controller ها لینک کنید.اگر تنها یک PDC Emulator یا تنها یک Domain Controller دارید این Policy را به آن اعمال کنید اما اگر در OU بیش از یک Controller دارید در تب Security تنها دسترسی را به PDC Emulator مربوط به Forest Root Domain بدهید.

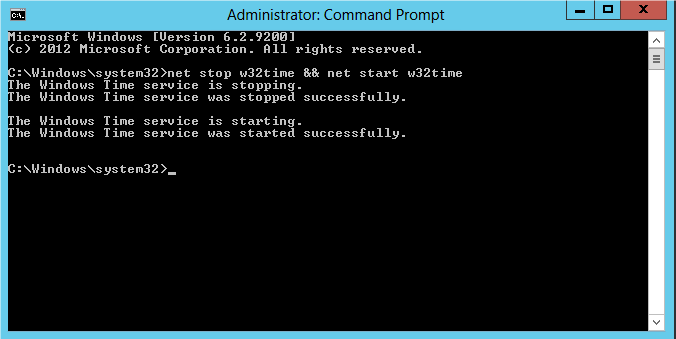

یک کادر CMD با دسترسی ادمین باز کرده و دستور net stop w32time && net start w32time را وارد کنید تا سرویس تایم راه اندازی مجدد شود.

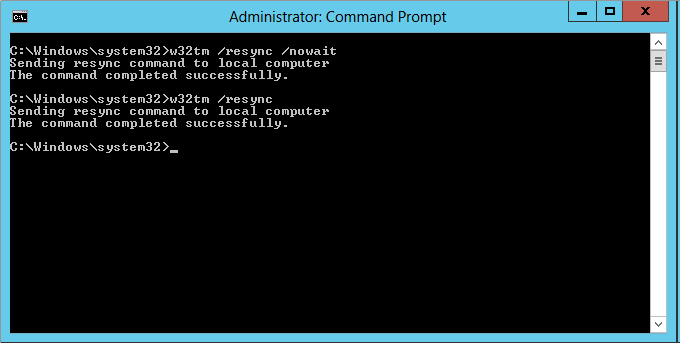

سپس با دستور w32tm /resync /nowait یا تنها w32tm /resync میتوانیم زمان را sync کنیم.

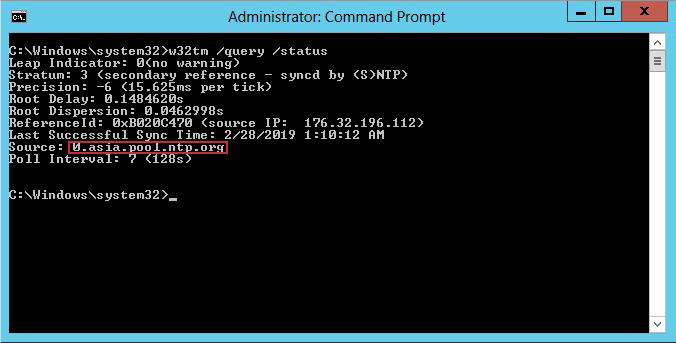

در نهایت با دستور w32tm /query /status میبینیم که سرور زمان را از چه سروری و در چه زمانی Sync کرده است.

حال که برای PDC Emulator موارد را تنظیم کردیم میبایست برای تمامی سرورها و کلاینتهای عضو مجموعه با توجه به تصویر Policy های مورد نظر را اعمال کنیم البته به یاد داشته باشید اگر PDC Emulator در Parent Domain با Domain Controller های Parent Domain در یک OU واقع شده است آن را از اعمال شدن Policy مستثنی کنید. برای سایر دامنهها کافیست در بالاترین شاخه icyPol را اعمال کنید.

در حالتی که میخواهید برای سایر سرورهای عضو مجموعه و کلاینتها Policy تعریف کنید تنها تفاوت در دو چیز است:

۱- هنگام تنظیم Configure Windows NTP Client گزینه Type را بر روی NT5DS بگذارید.

۲- در کادر NTP Server نام سرور یا سرورهایی که قرار است در شبکه ، زمان از آنها Sync شود را بنویسید(میتوانید IP هم وارد کنید).

منابع:

.png)